27 de Agosto, 2021

27 de Agosto, 2021

¿Qué es la etapa de reconocimiento?

Para tener un mejor entendimiento de cómo podemos sacar provecho de la información que esta poderosa

herramienta nos brinda es necesario comprender la primera fase del ciclo de hacking “Reconnaissance” o

“Reconocimiento”.

Consiste en la recopilación de datos útiles sobre la empresa cliente/víctima de la que un pirata informático o

hacker puede valerse para realizar algún tipo de ataque. La información que se puede obtener son: Datos

técnicos propios de la red de la empresa como nombres de dominio, rangos de direcciones IP, mapas de red, tipo

de cortafuegos, hasta información propia de su capital humano, como nombres de sus trabajadores y/o ejecutivos

así como sus correos electrónicos, números de teléfono, perfiles de Twitter, Facebook, Linkedin entre otros.

Para conseguir esta información los hackers pueden valerse de distintas herramientas que les permiten

automatizar este tipo de búsquedas optimizando tiempo y esfuerzo puesto que muchas de ellas permiten hacer uso

de multiples buscadores a la vez logrando conseguir esta información en cuestión de minutos, contrario de lo

que podría conseguir si decide hacer una búsqueda manual utilizando un solo navegador a la vez. Por tal motivo

en esta ocasión vamos a aprender a utilizar la herramienta “theHarvester” de una forma básica que nos

permitirá encontrar rangos de direcciones IP, nombres de host y correos electrónicos del dominio de una

empresa de una forma sencilla.

Instalación de theHarvester

theHarvester viene instalado por defecto en Kali Linux, en esta ocasión te mostraré la instalación en Ubuntu 20.08

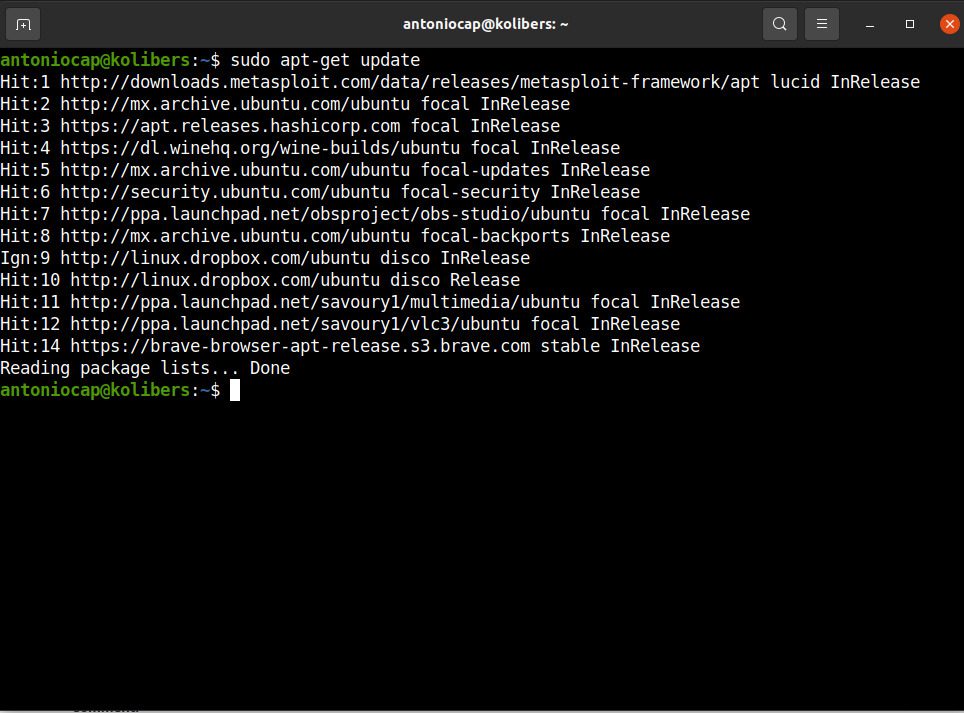

- Paso 1: Lo primero que tenemos que hacer es actualizar los repositorios de nuestro sistema operativo con el siguiente comando.:

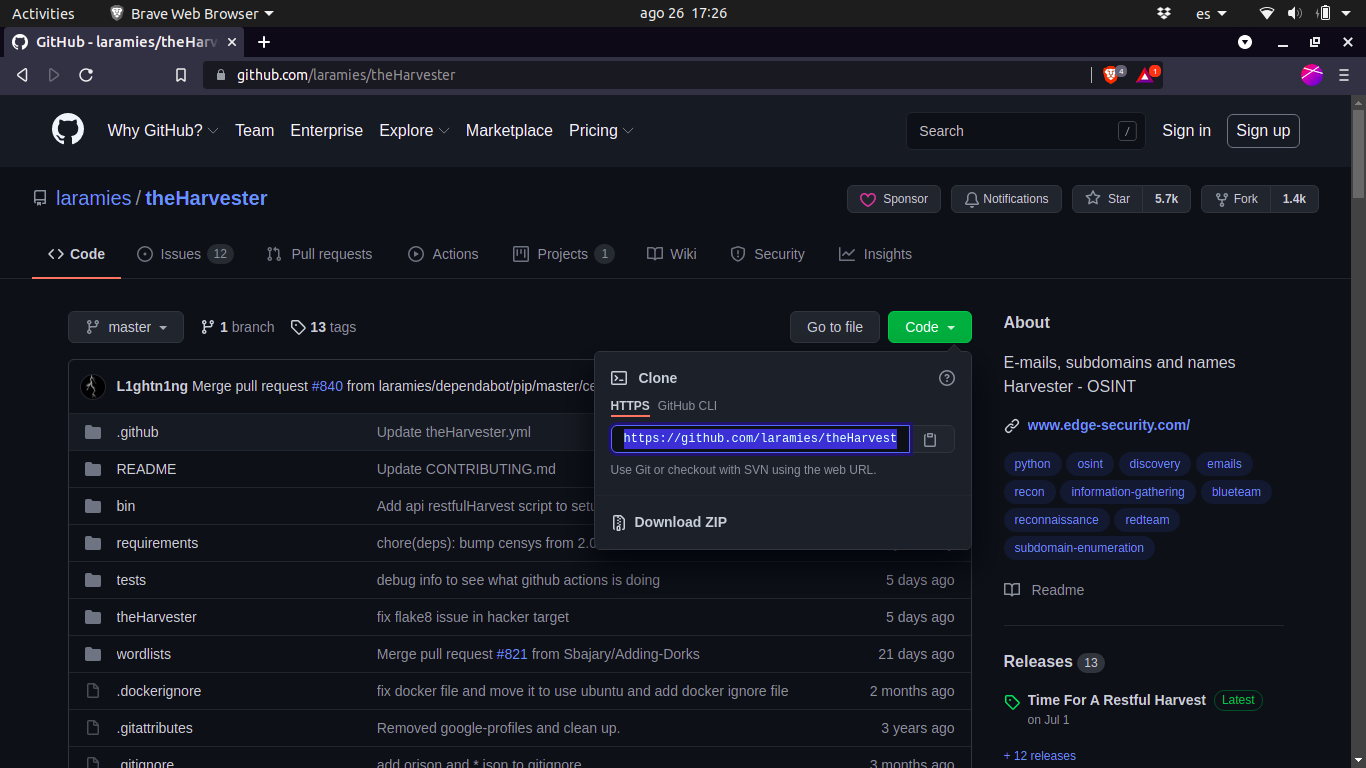

- Paso 2: Nos dirigimos al siguiente enlace para descargar el programa:

- Paso 3: Hacemos click en el botón verde que dice code y copiamos el link que aparece a continuación

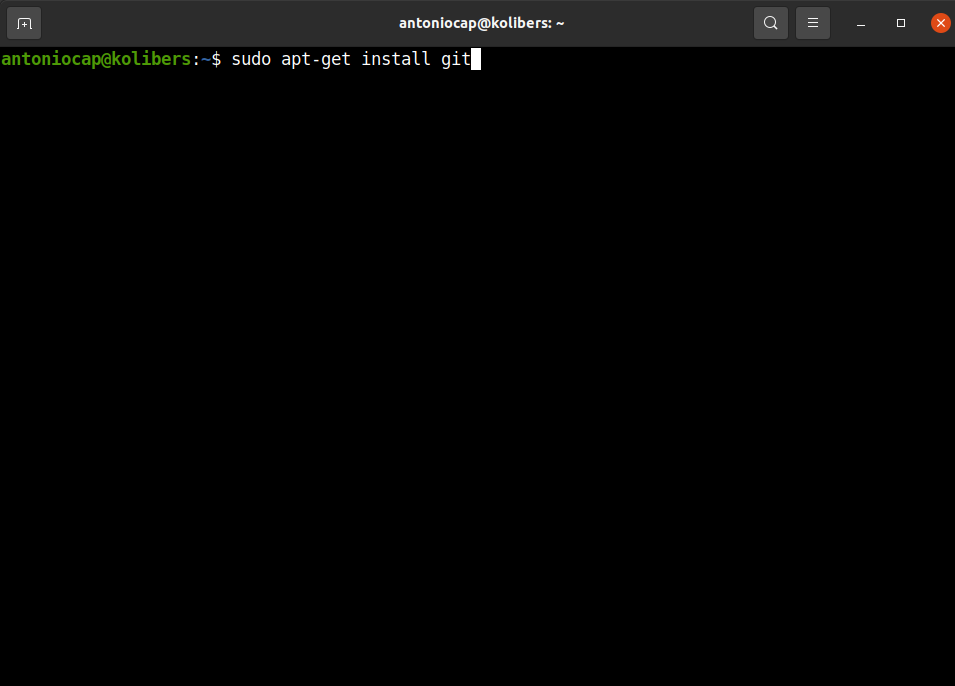

- Paso 4: En caso de no tener instalado git usar el comando

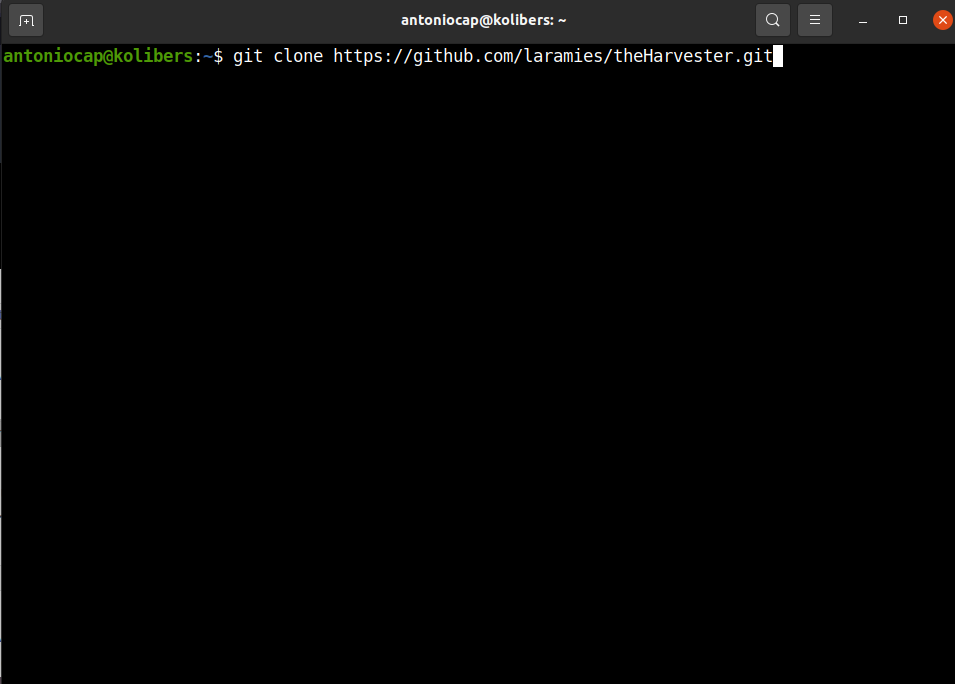

- Paso 5: Ahora clonamos el repositorio con el siguiente comando:

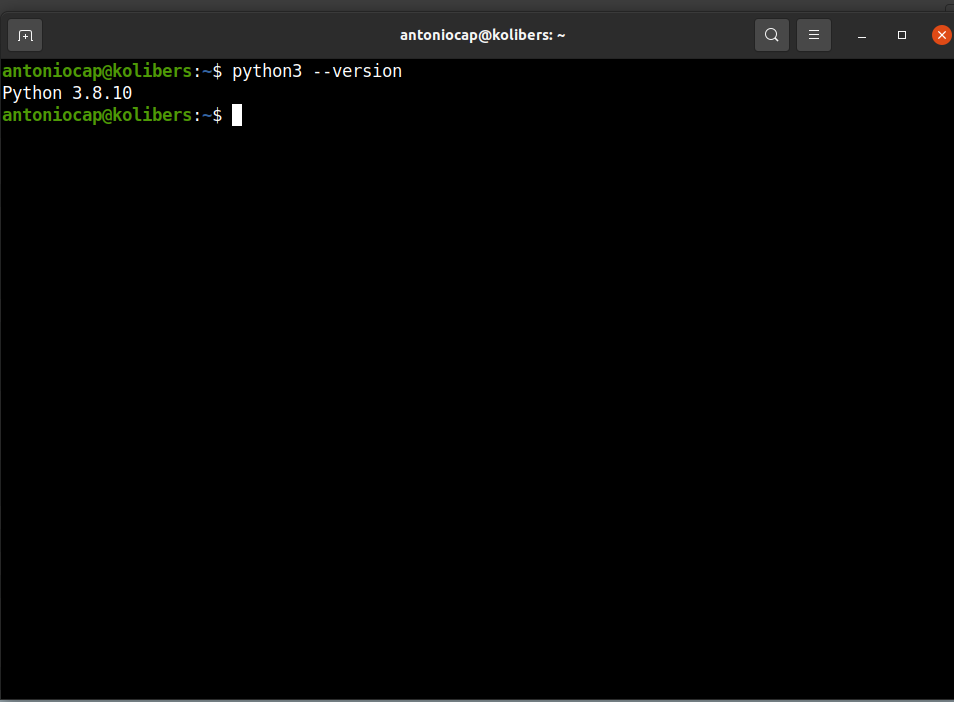

- Paso 6: Cuando se termine de clonar el repositorio verificaremos si tenemos instalado python en su versión 3.

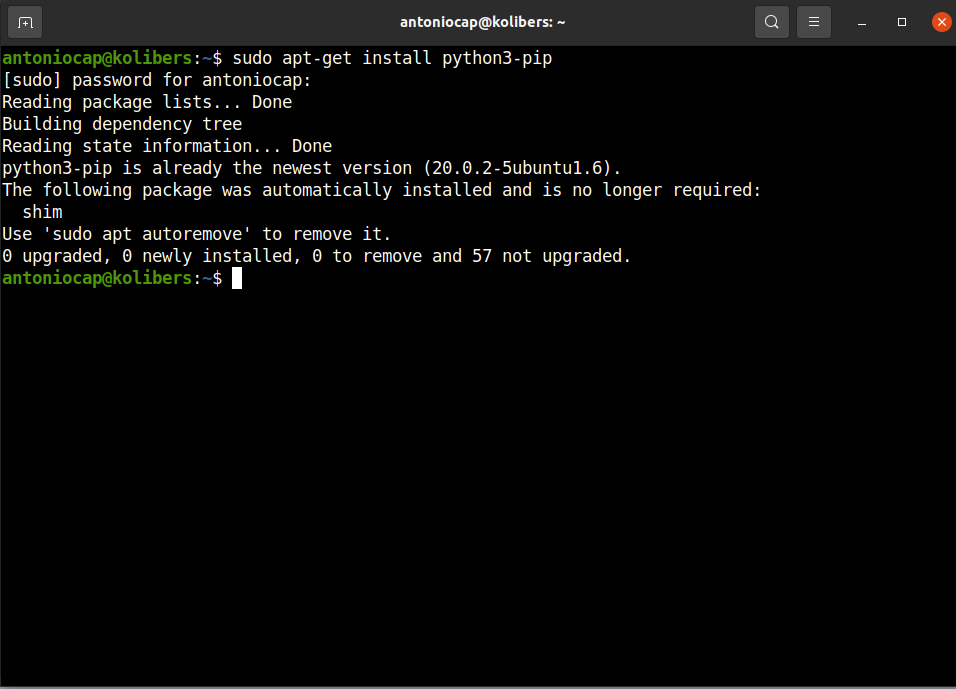

- Paso 7: Antes de la instalación de la herramienta es necesario instalar algunos paquetes y librerías de python necesarios para que se ejecute correctamente, esto se logra escribiendo el siguiente comando:

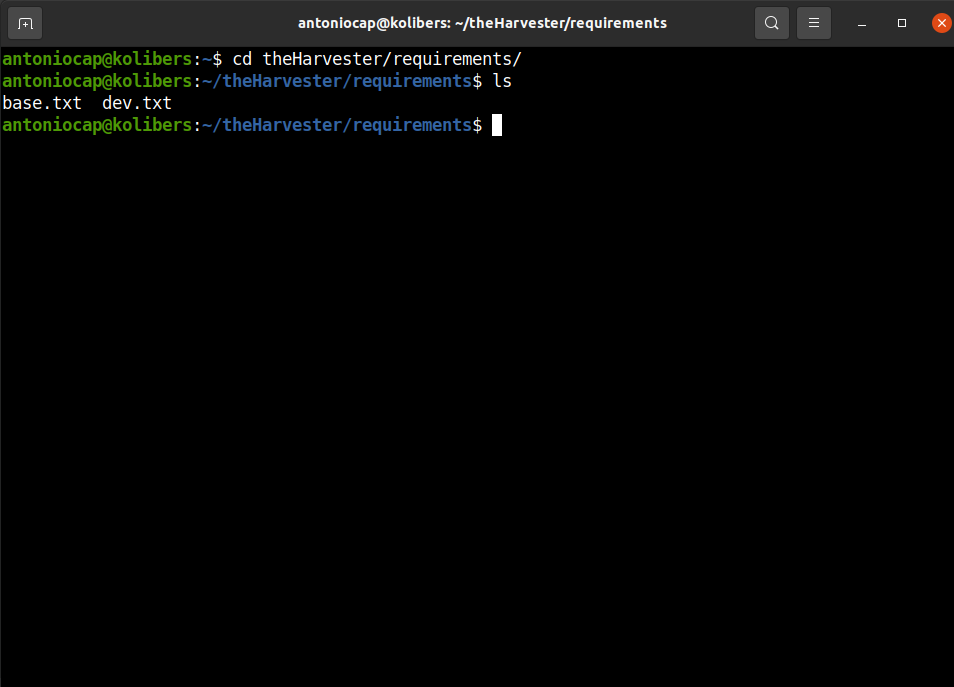

- Paso 8: Nos dirigimos a la carpeta theHarvester/requeriments

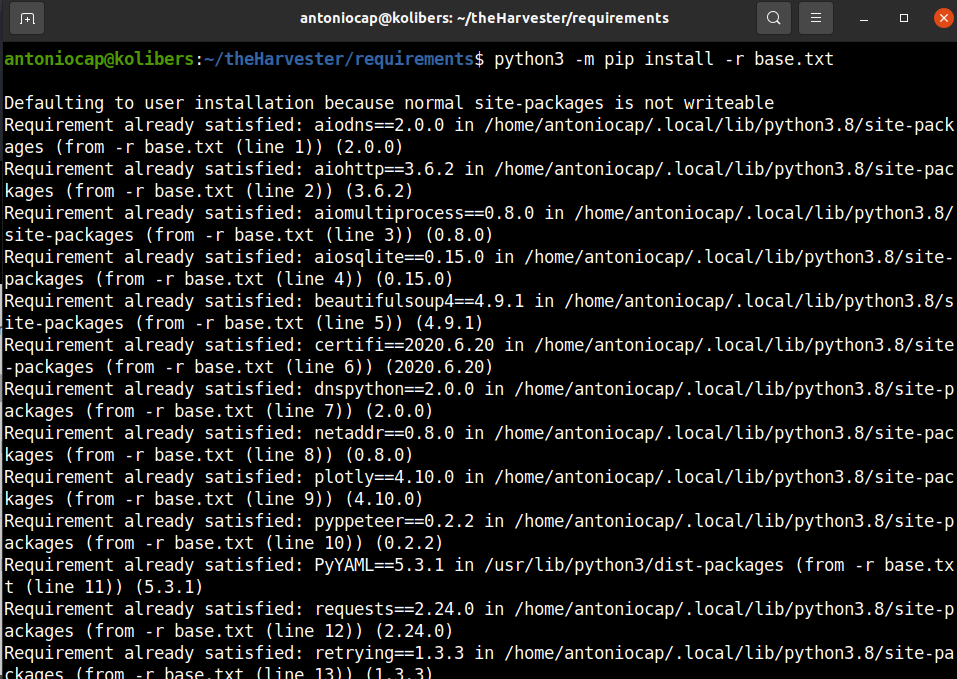

- Paso 9: Instalamos los ficheros alojados en esta carpeta de la siguiente manera.

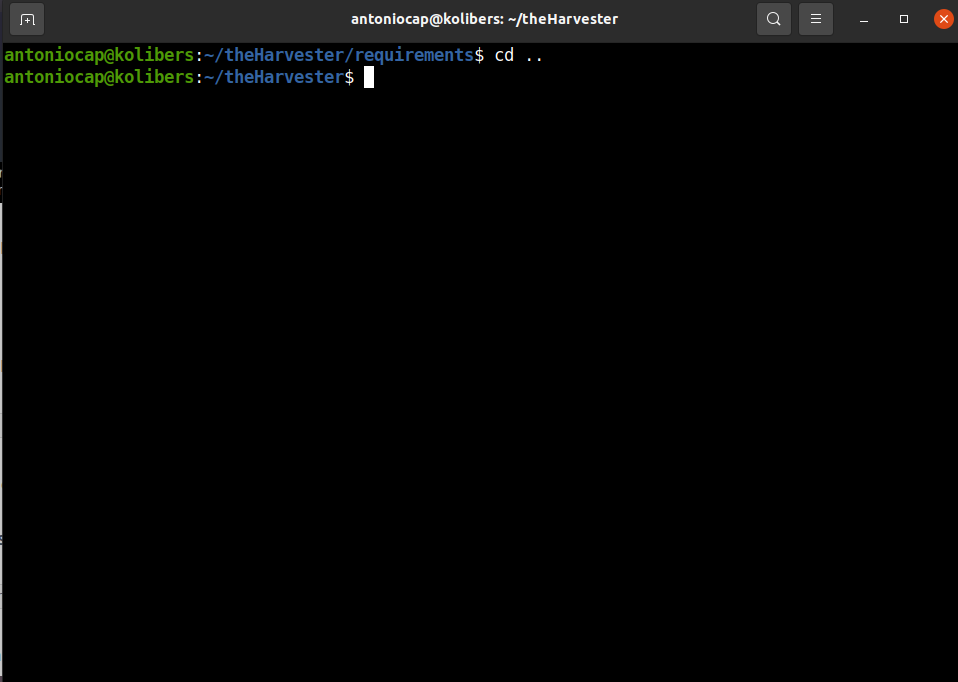

- Paso 11: Regresamos al directorio theHarvester.

sudo apt-get update

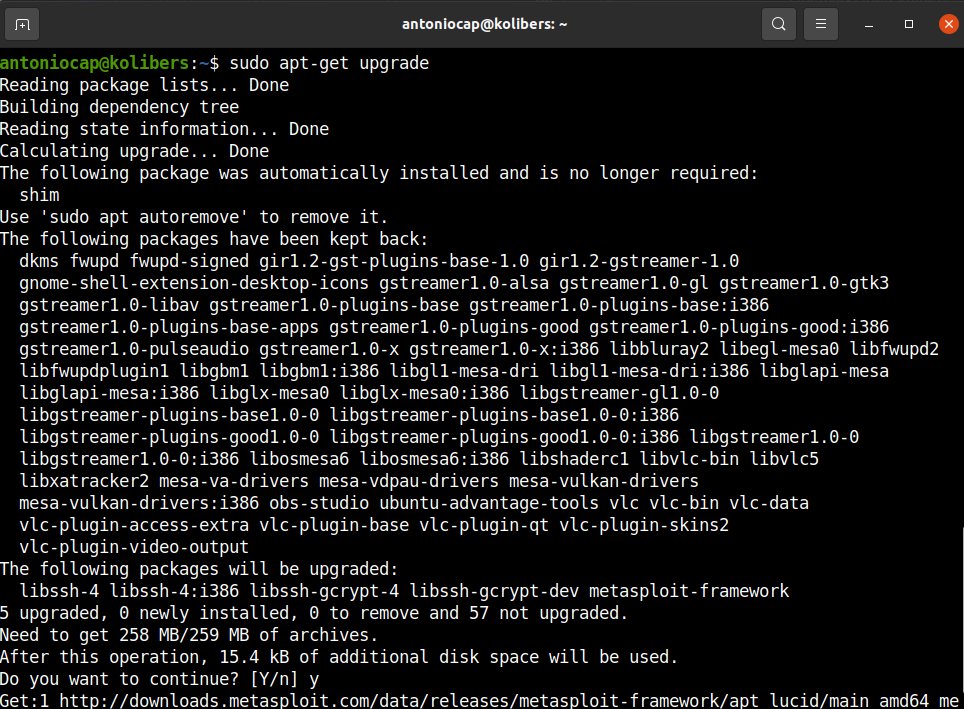

Procedemos a descargar los paquetes de nuestros repositorios con:

sudo apt-get upgrade

https://github.com/laramies/theHarvester

sudo apt-get install git

git clone https://github.com/laramies/theHarvester.git

python3 --version

sudo apt-get install python3-pip

python3 -m pip install -r base.txt

cd ..

¡Listo! De esta forma ya tendríamos theHarvester instalado.

Uso básico para empezar a usar theHarvester

python3 theHarvester -h

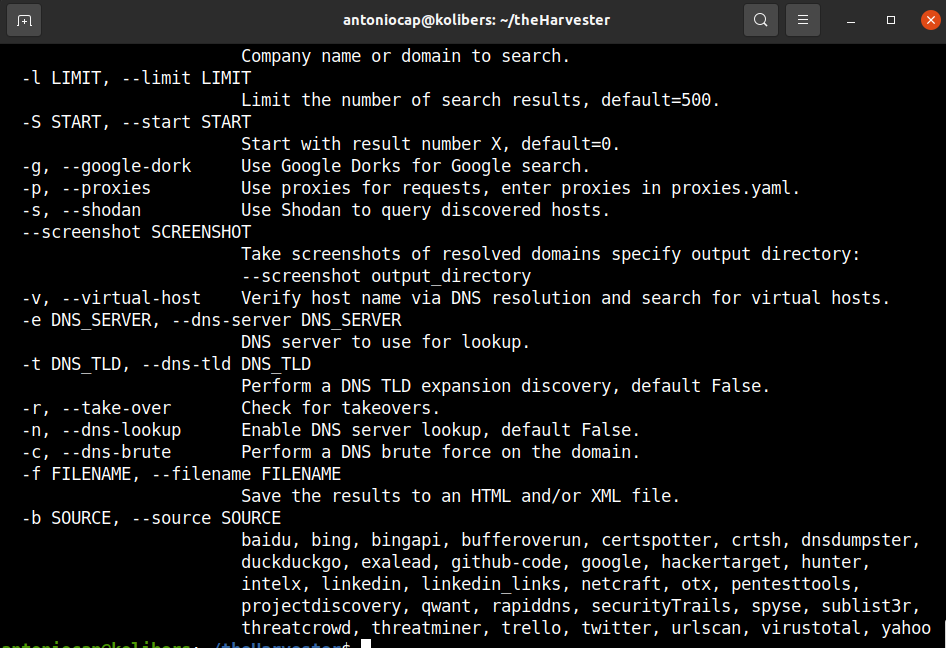

Los parámetros principales que se utilizan para usar theHarvester son:

- -d: Ingresamos el nombre del dominio de la empresa a investigar

- -l: limitamos la cantidad de resultados a mostrar(por defecto se muestran 500)

- -b: Elegimos el o los buscadores

- -f: Sirve para generar reportes con los resultados encontrados se generan dos archivos uno en formato xml y el otro en formato html.

Uso de theHarvester para buscar información de forma pasiva de un dominio.

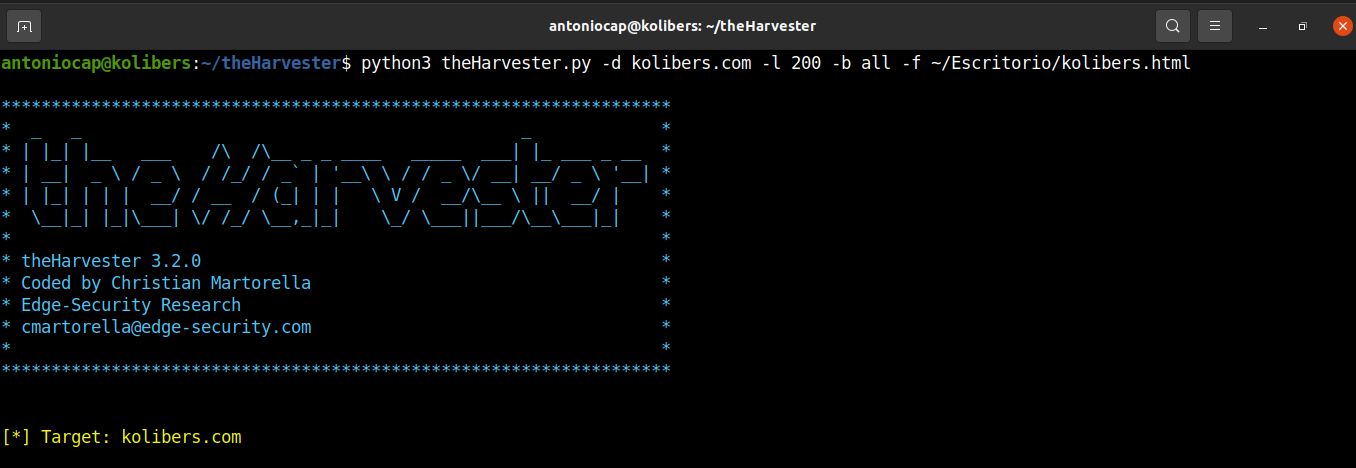

Para ello hacemos uso del siguiente ejemplo

python3 theHarvester.py -d kolibers.com -l 200 -b all -f ~/Escritorio/kolibers.html

En este caso nos muestra las direcciones IP y host encontrados.

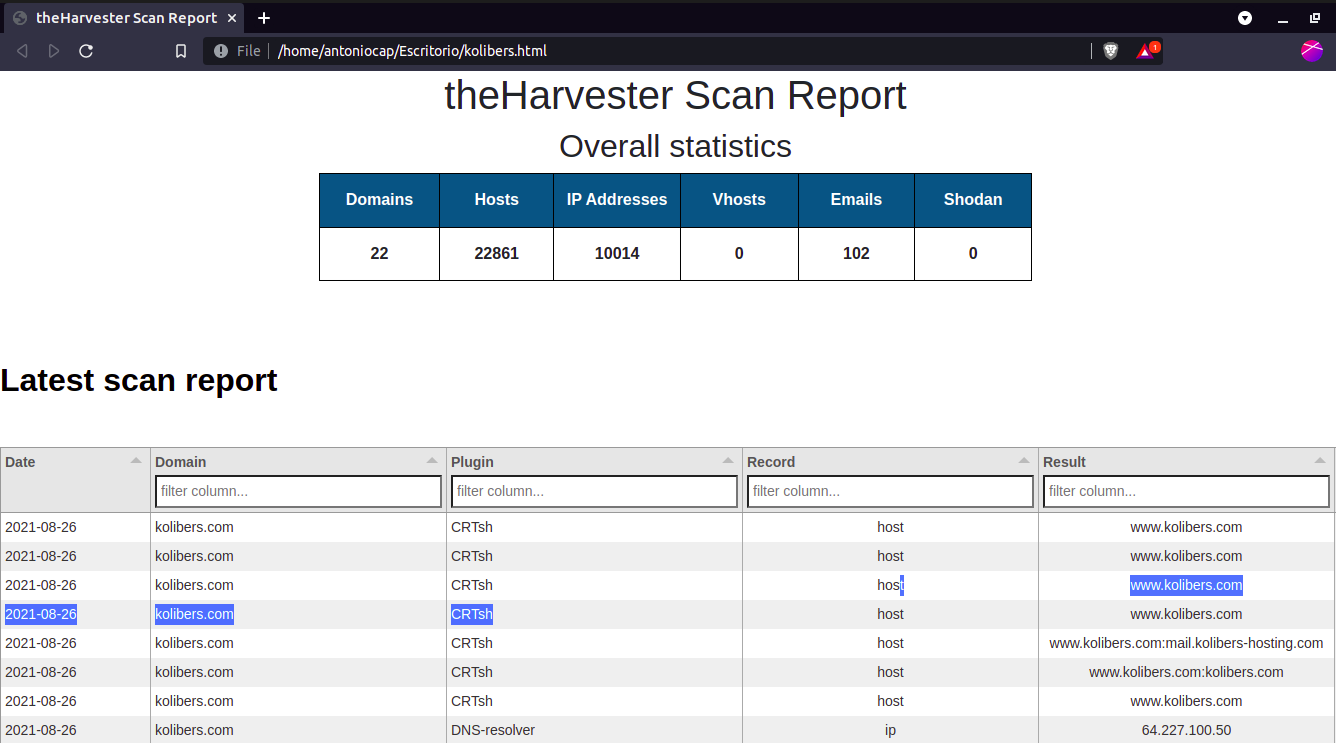

Por último para ver el reporte creado por theHarvester nos dirigimos a la ruta donde se crearon nuestros archivos .html y .xml en este caso el Escritorio damos doble click sobre cualquiera de estos dos archivos y podremos ver que se muestran las direcciones IP, correos electrónicos, hosts en forma de tablas.

Listo tendremos un indicio que nos puede ayudar a preparar de una mejor manera un ataque contra la empresa que nos contrate, en un próximo post veremos una herramienta llamada Recon-ng que de igual manera nos permitirá recolectar datos de una empresa que contrate nuestros servicios.

Escrito Por:

Pedro Columna

Security Engineer